Eu já enchi a paciência dos visitantes do meu site pessoal:Clique aqui com dois artigos um tanto prosaicos sobre o modelo de segurança do Linux, relacionando-o diretamente ao do Windows com suas infestações fantásticas. Mas eu ainda não falei sobre nenhum programa que você possa usar para medir a segurança do seu computador com o Linux. Neste meu primeiro artigo no OSNews, vou deixar a parte conceitual de lado e me focar em vetores específicos da segurança (de acordo com o mundo de razão e moderação que eu criei), e vou mostrar como você pode preparar uma estratégia encorpada à base de software.

Não espere guias detalhados sobre a configuração daquele sisteminha de detecção de invasores. A ideia não é essa. A ideia é ajudar você a entender os elementos básicos da segurança, com foco na identificação de suas necessidades e no tratamento delas com uma solução flexível e transparente.

A escolha de software vai refletir suas necessidades.

Vamos começar.

O conceito de segurança no Linux

A segurança no Linux está baseada na minimização da exposição a código mal intencionado através do uso de repositórios assinados digitalmente, na minimização de danos acidentais ou automáticos através do uso de uma conta de usuário comum (não root) e nas permissões de arquivo. A diversidade de software também está presente para dar uma força.

Mas parte do que é repetido por aí sobre segurança precisa de algumas correções.

Manter o sistema atualizado

Essa parte é muito simples. Certifique-se de que os repositórios de software estejam configurados e que haja um mecanismo de atualização automatizado em operação. Contar com todos os patches recentes é sempre uma boa ideia.

A escolha de software vai refletir suas necessidades.

Vamos começar.

O conceito de segurança no Linux

A segurança no Linux está baseada na minimização da exposição a código mal intencionado através do uso de repositórios assinados digitalmente, na minimização de danos acidentais ou automáticos através do uso de uma conta de usuário comum (não root) e nas permissões de arquivo. A diversidade de software também está presente para dar uma força.

Mas parte do que é repetido por aí sobre segurança precisa de algumas correções.

Manter o sistema atualizado

Essa parte é muito simples. Certifique-se de que os repositórios de software estejam configurados e que haja um mecanismo de atualização automatizado em operação. Contar com todos os patches recentes é sempre uma boa ideia.

Firewall

O conceito de firewall é interessante. Basicamente, um firewall é uma ferramenta que controla o fluxo de tráfego de entrada e saída do seu computador. Ele é configurado para permitir o tráfego que você iniciar, e para pedir permissão ou bloquear tráfego que é enviado sem ser solicitado. O firewall funciona assim em todos os sistemas operacionais.

Para trabalhar com um, é preciso ter um entendimento básico de redes. Para a sua sorte, a maioria das distribuições vem com um firewall ativado, com regras definidas por padrão e que permitem um nível de uso razoavelmente confortável, sem a necessidade de alterações especiais. Em alguns poucos casos, você pode ter que criar regras manualmente para permitir certas funcionalidades, como o compartilhamento via Samba.

Algumas distribuições vêm com um console de gerenciamento gráfico do firewall, que simplifica seu uso. Outras ficam com a linha de comando, sendo menos apropriadas para usuários iniciantes.

Eis alguns exemplos:

Firewall do Fedora 12

O Ubuntu,por sua vez, vem com o firewall desativado, porque não tem serviços de rede em execução por padrão, e portanto não precisa de firewall. Logo, o firewall não tem console de gerenciamento. Ainda assim, com um software como o gufw você pode mexer facilmente o que estiver faltando.

Verificação antimalware

Sei que isso é uma coisa totalmente anos noventa, mas ainda tem gente que sente a necessidade de usar verificadores de malware. Nesse caso, você pode usar o rkhunter ou o chkrootkit. Os dois vasculham seu sistema em busca de alterações nefastas. Ambos funcionam apenas pela linha de comando.

Como se recuperar disso? Você definitivamente deveria ler meus artigos anteriores para aprender a lidar com esse problema.

Antivírus (desnecessário, mas leia)

Você não precisa de um. É sério. Numa boa. Não precisa. É inútil. Na pior das hipóteses, caso você não tenha conseguido exorcizar os demônios do Windows, escolha um programa gratuito para não ter que gastar dinheiro numa coisa que é redundante por conceito.

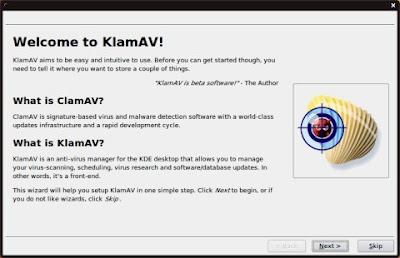

Existe o ClamAV (incluindo o Klam para o KDE), além de vários outros produtos comerciais que começaram a vender versões para o Linux. A maioria dos CDs de resgate com antivírus é baseada no Linux. Versões baseadas no Clam podem ser encontradas nos repositórios.

Antivírus (desnecessário, mas leia)

Você não precisa de um. É sério. Numa boa. Não precisa. É inútil. Na pior das hipóteses, caso você não tenha conseguido exorcizar os demônios do Windows, escolha um programa gratuito para não ter que gastar dinheiro numa coisa que é redundante por conceito.

Existe o ClamAV (incluindo o Klam para o KDE), além de vários outros produtos comerciais que começaram a vender versões para o Linux. A maioria dos CDs de resgate com antivírus é baseada no Linux. Versões baseadas no Clam podem ser encontradas nos repositórios.

Aproveitando o assunto, dê uma lida no meu artigo lista de permissões vs lista de bloqueios.

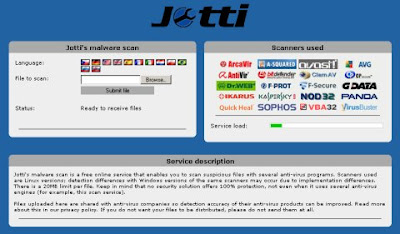

Ainda assim, você não precisa ter um programa residente, rodando no sistema. Escolha uma solução web como o Jotti ou o VirusTotal: os dois usam vários verificadores para detectar conteúdo mal intencionado. Suba um arquivo e ele será diagnosticado por uma série de programas antimalware.

Considere também a utilização de distros especializadas na segurança para realizar análises offline e em profundidade no seu sistema. A distro BackTrack parece uma boa ideia.

Você também pode penar usando um ambiente pré-instalado baseado no Windows mas apropriado para o Linux como o BartPE ou o UBCD4WIN, que também vêm com utilitários de verificação para o Linux.

Aplicativos e serviços inicializados automaticamente

Se estiver disposto, dê uma olhada na lista de aplicativos e serviços configurados para execução automática no seu computador. Talvez você descubra um processo indesejado rodando, consumindo recursos e provavelmente expondo seu computador a ameaças, ou simplesmente fazendo coisas que você não deseja. Isso pode parecer otimização do sistema, mas também tem suas implicações em termos de segurança.

Como analogia ao Windows, imagine os utilitários msconfig e services.msc.

Conhecimento do sistema

O conhecimento do sistema vai além do malware. Trata-se do controle do sistema, de saber o que está sendo executado, quando, onde e por quê. Há muitas ferramentas disponíveis, muitas das quais já estão instaladas, esperando por você.

Se você leu as partes um e dois dos meus artigos sobre hacks no Linux, deve ter aprendido sobre algumas ferramentas úteis do sistema que oferecem maior visibilidade do que está acontecendo por dentro do sistema.

Vou mencionar só algumas. Devo preparar artigos tratando especificamente de cada uma, com vários exemplos e imagens.

/var/log/messages

O log do sistema. Quase tudo é registrado nele. A leitura desse log indica possíveis problemas no sistema, incluindo erros de software, além de possíveis questões de segurança. É preciso ter algum conhecimento para ler o arquivo corretamente.

/var/log/secure

Seu computador pode ser configurado para registrar tentativas de uso do ssh e do sudo em um arquivo separado, o /var/log/secure. Examinando esse log, você pode procurar tentativas de escalada de privilégios ou tentativas de conexão remota.

Exame de usuários conectados

Há muitas maneiras de se fazer isso. A mais precisa é filtrar a saída do comando ps. Mas você também pode usar o w, o who e o lastlog. Dumpar manualmente o utmp e o wtmp também pode dar certo.

Verificação de processos

Usando o pacct, é possível criar uma entrada de log para cada comando concluído com êxito no computador. Aí é só dumpar o log e procurar entradas suspeitas. Com a automatização desse mecanismo você pode ter um sistema útil que dá um primeiro aviso em caso de problemas.

O lastcomm permite exibir informações sobre o comando executado anteriormente, funcionando como uma espécie de head aplicado ao log do pacct. E ainda dá para aumentar seu poder na verificação de processos usando o sar.

Auditoria de arquivos

É possível realizar a auditoria de arquivos do núcleo do sistema. É para isso que serve o audit, um recurso de auditoria do kernel com o qual você pode monitorar alterações em arquivos críticos do sistema. Sobre esse eu vou escrever um artigo especial em breve. Fique ligado.

Outras ferramentas

Há vários utilitários disponíveis, como o netstat e o nmap, que ajudam a examinar a visibilidade de rede do seu computador.

E para os geeks...

Claro, tem coisa para os geeks também. Você pode querer usar ferramentas que tornem o sistema ainda mais seguro como o AppArmor, criando perfis especiais em estilo sandbox para seus aplicativos. Isso impede que esses aplicativos causem danos ao sistema caso ocorra uma escalada indesejada de privilégios por causa de um erro, bug ou vulnerabilidade.

Também existe o SELinux, disponível na maioria das distribuições baseadas no Red Hat, como o Fedora.

Conclusão

Escrevi sobre um monte de coisas. O que você aprendeu com este artigo? Que o firewall parece ser a melhor solução de todas. Ele é útil, e às vezes é realmente necessário. Os verificadores de vírus e malware definitivamente não são necessários. O resto é lucro. Usa quem quiser. Você pode levar sua vida numa boa no desktop com o Linux sem ter que erguer um dedo, já que a maioria das distribuições vem configurada direitinho, com um firewall ativado e rodando perfis de segurança pré-configurados para você.

Talvez você queira dedicar algum tempo ao estudo de ferramentas de registro de logs, já que os logs oferecem muitas informações úteis. Quando configuradas corretamente, elas acabam com a necessidade de ferramentas comerciais que precisam se esforçar bastante para fazer isso para você.

A segurança em servidores é uma questão totalmente diferente, mas para uso doméstico você já vai estar bem aparelhado. Só não esqueça de manter o sistema atualizado, instalar software dos repositórios oficiais e rodar um firewall. O resto é detalhe.

Os usuários do Windows que migram para o Linux às vezes têm crises de pânico por causa da ausência de programas focados na segurança. A verdade é que a questão é muito simples e sem graça. Não há necessidade de exagerar na proteção. Invista os ciclos do seu cérebro naquilo que te diverte. Simples assim.

Autor original: Igor Ljubuncic

Publicado originalmente no: Osnews.com

Tradução: Roberto Bechtlufft

Igor Ljubuncic, vulgo Dedoimedo, é o editor do site http://dedoimedo.com/. Ele vive do seu hobby, o Linux, e tem uma boa pilha de certificações na gaveta de um móvel.

Fonte: Guia do Hardware

Nenhum comentário:

Postar um comentário